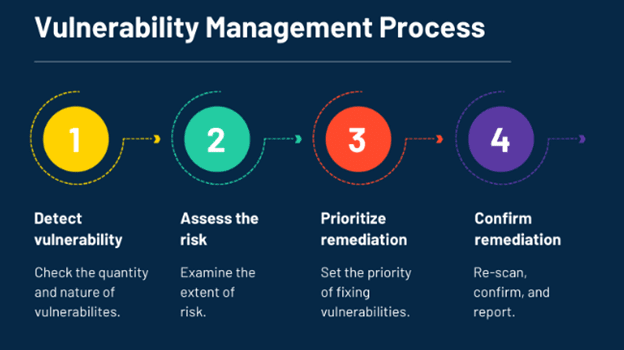

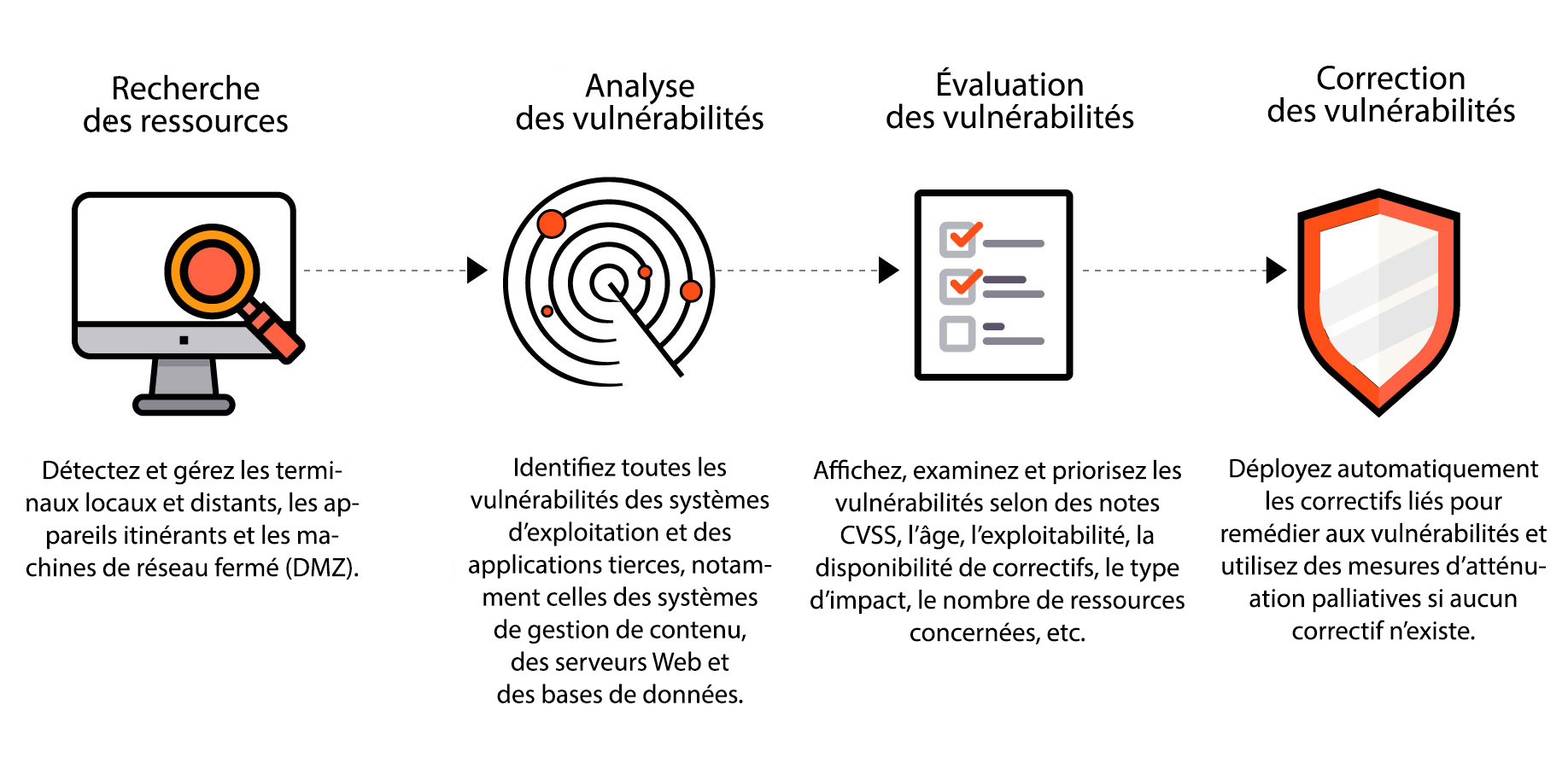

Analyse des vulnérabilités | Outil d'analyse des vulnérabilités - ManageEngine Vulnerability Manager Plus

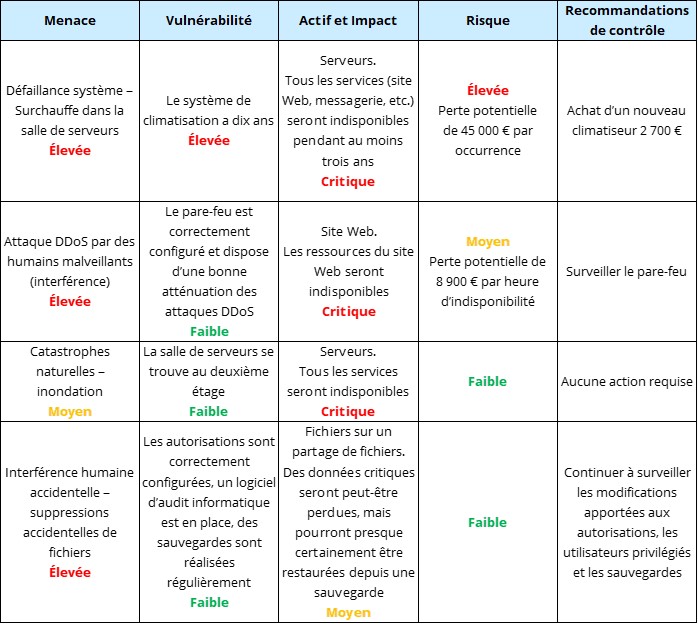

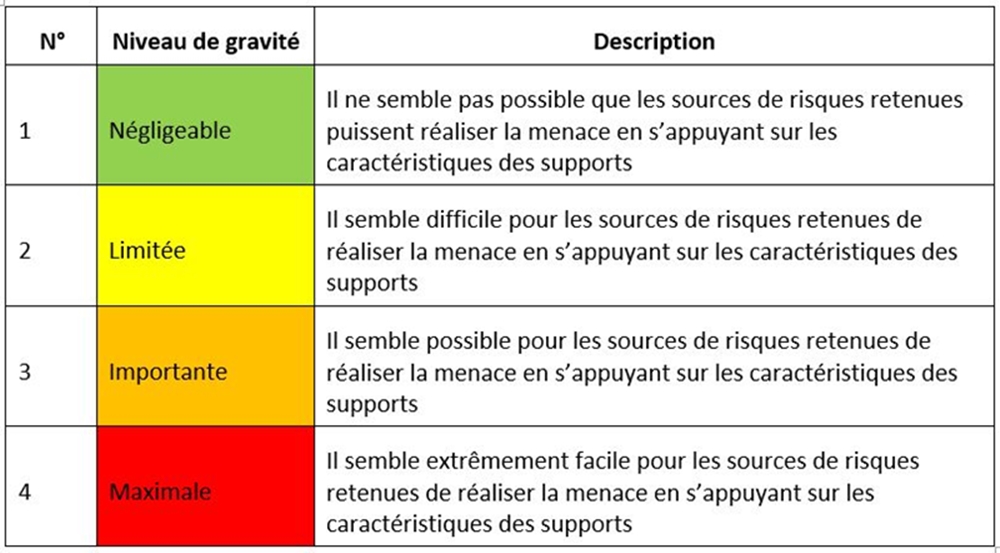

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

Réutilisation de code à titre d'exemple : un article soulève des enjeux de vulnérabilité dans des applications commercialisées | Carrefour de l'actualité