Les Virus Internet Ont Une Attaque De Lordinateur Illustration Virale De Dessin Animé De Vecteur De Cybercriminalité Sur Lécran Dordinateur Portatif Vecteurs libres de droits et plus d'images vectorielles de Virus informatique -

La cybersécurité des entreprises - Prévenir et guérir : quels remèdes contre les cyber virus ? - Sénat

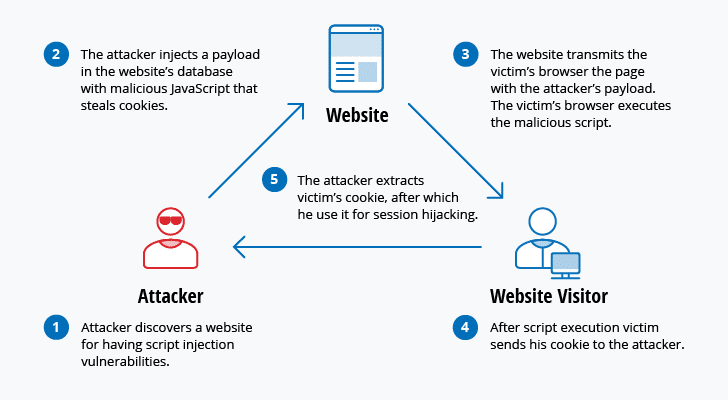

Espionnage, attaques subversives et cyber sécurité : de l'impact des actions de « social engineering » et des vulnérabilités humaines sur la sécurité globale des entreprises | Cairn.info

:focal(465x240:475x230)/cloudfront-eu-central-1.images.arcpublishing.com/ipmgroup/B4N3K3IXSNHPZB5QBK3U4TDPUA.jpg)

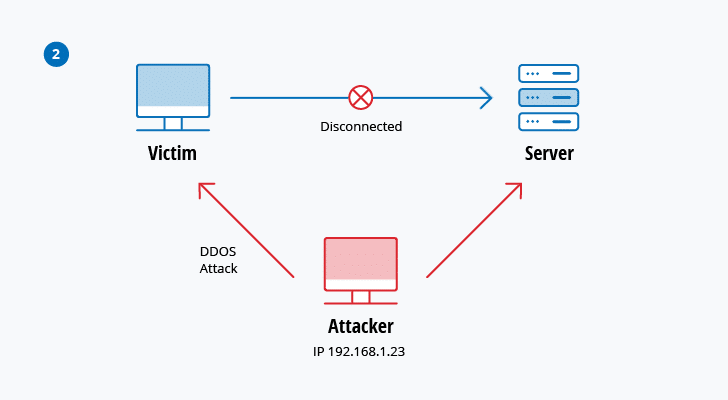

Voici comment les attaques informatiques sans précédent se sont déroulées et comment s'en protéger - La DH/Les Sports+

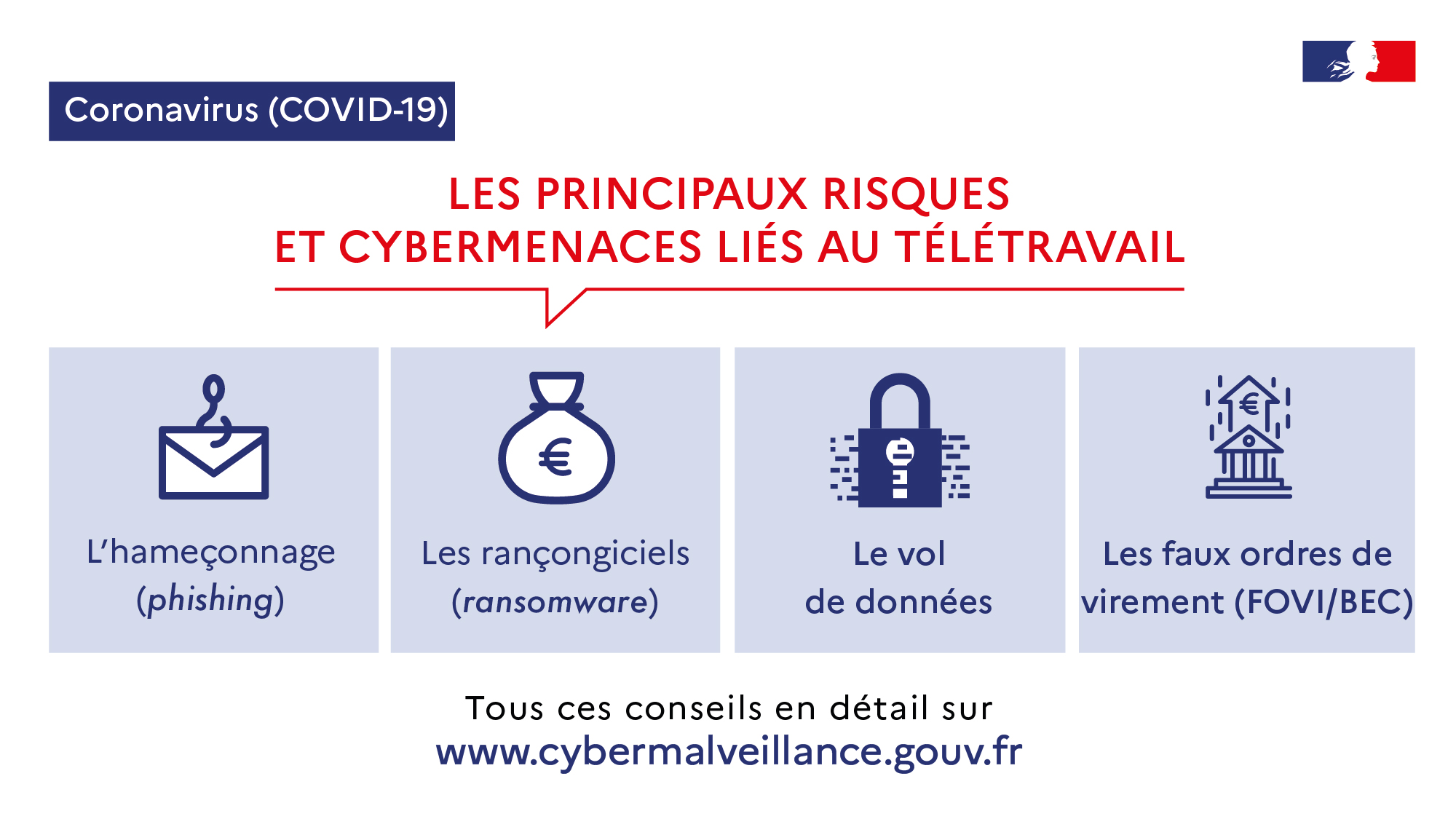

Recommandations de sécurité informatique pour le télétravail en situation de crise - Assistance aux victimes de cybermalveillance

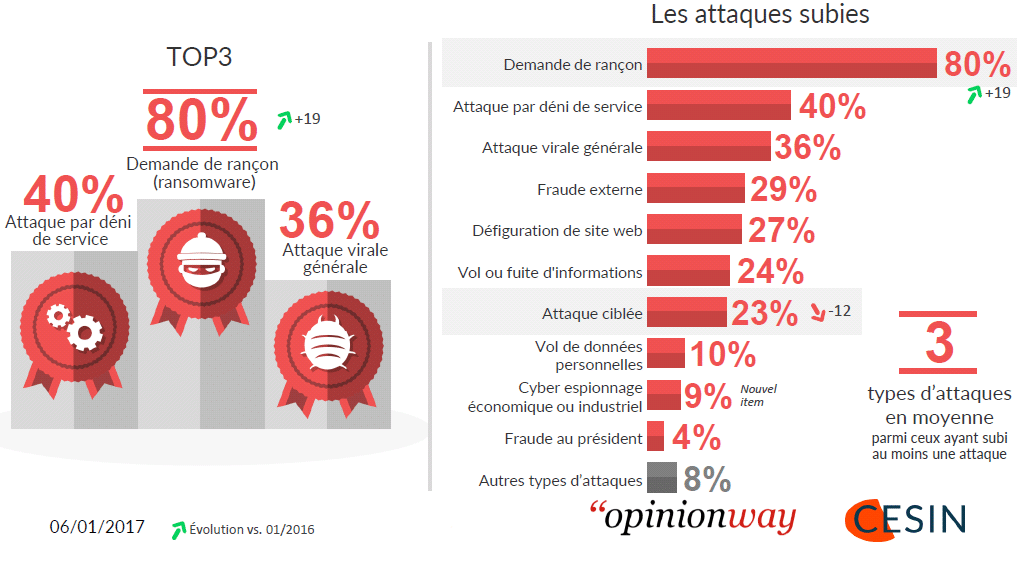

![MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies](https://www.gestion-strategies.fr/wp-content/uploads/2021/03/cyber-attaques-recentes.png)

MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies